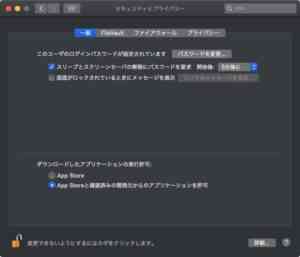

macOSの「ゲートキーパー」の脆弱性がアドウェア企業に悪用される!

macOSのゲートキーパーは、Appleによって認証されている開発者のアプリかを確認することによって、Macアプリが正当であることを保証するように設計されています。このチェックに失敗したアプリは、インストールを許可されません。

このゲートキーパーについて、先月のセキュリティ研究者Filippo Cavallarinが、その脆弱性を発見しました。ゲートキーパーは、外付けドライブとネットワーク共有の両方を「安全な場所」と見なします。つまり、これらの場所に含まれるすべてのアプリケーションは、コードを再確認することなく実行できます。

セキュリティ会社Integoは、この脆弱性が悪用された例を、アドウェア企業によるテストとして発見したと主張しています。

Cavallarinが最初に識別したメカニズムはzipファイルによるものでしたが、代わりに見つかったサンプルのマルウェアはディスクイメージを使用していました。アドウェア企業は、Cavallarinの脆弱性がディスクイメージでも機能するかどうかを確認するために実験していたようです。

ディスクイメージファイルは、ファイル名が.dmgのISO 9660イメージ、または実際のApple Disk Image形式の.dmgファイルのいずれかです。通常、ISOイメージのファイル名拡張子は.isoまたは.cdrですが、.dmg(Apple Disk Image)ファイルはMacソフトウェアの配布に広く使用されています。 (ちなみに、他のいくつかのMacマルウェアサンプルでは最近ISOフォーマットを使用しています。おそらくマルウェア対策ソフトウェアによる検出を回避するための試みです。)

ディスクイメージは、Adobe Flash Playerのインストーラとして偽装されています。これは、マルウェアの作成者がMacユーザーを悪用してマルウェアをインストールさせる最も一般的な方法の1つです。

(via 9 to 5 Mac)

Last Updated on 2019年6月28日 by Editor